Bitcoin beruht im Prinzip auf bereits bestehenden Technologien die innovativ kombiniert wurden. Eine solche, durchaus fundamentale, Technologie ist die der asymmetrisch Verschlüsselung, auf die wir hier näher eingehen wollen.

Weil es wohl für das Verständnis leichter ist, wollen wir uns zuerst ansehen wie synchrone Verschlüsselung funktioniert. Hier muss jeder, der eine Nachricht verschlüsseln bzw. entschlüsseln soll den gleichen Schlüssel besitzen. Mit diesem Schlüssel wird sowohl ver- als auch entschlüsselt. Ganz vereinfacht kann man sich das so vorstellen: Alice will Bob eine Nachricht schicken. Es geht um das Datum an welchem Tag und in welchem Monat sich Alice mit Bob treffen will. Alice kann sich aber nicht sicher sein das der fiese Darth nicht zuhört und das Treffen der beiden stören will. Also verschlüsselt Alice die Nachricht mit einem Schlüssel den sie mit Bob vereinbart hat. Angenommen sie wollen sich am 03.04. treffen und der Schlüssel der vereinbart wurde ist zum Beispiel 12. Alice multipliziert nun den Tag und das Monat mit dem Schlüssel und erhält so: 36.48. Bob kann diese Information nach dem Erhalt nun mit seinem Schlüssel dividieren und erhält das Datum für das Treffen.

Darth kann die verschlüsselte Information bekommen, weiß aber ohne den Schlüssel nicht wann nun das Treffen stattfinden soll. In realen Beispielen ist der Schlüssel natürlich eine viel größere Zahl. Denn für so eine kleine Zahl ist es für Computer ein leichtes einen passenden Schlüssel zu finden. Außerdem ist die Vorschrift zur Verschlüsselung um einiges komplexer. Aber im Prinzip funktioniert das so.

Das Problem der Synchronisation Verschlüsselung ist, dass Alice und Bob vor dem Versand von Nachrichten den Schlüssel sicher austauschen müssen. Bekommt jemand anders Zugang zum Schlüssel, ist der Verschlüsselung mit diesem Schlüssel nicht mehr zu trauen. Das macht auch ein regelmäßiges Aktualisieren von Schlüsseln (vor allem mit mehreren Teilnehmern) recht aufwändig.

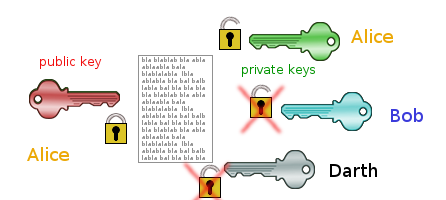

Asymmetrische Verschlüsselung setzt hier an. Hier haben alle Gesprächspartner immer ein Paar an Schlüsseln. Einen privaten und einen öffentlichen. Werden Nachrichten mit dem öffentlichen Schlüssel verschlüsselt so können sie nur mit dem privaten Schlüssel des Paares wieder entschlüsselt werden. Der große Vorteil hierbei ist, dass der öffentliche Schlüssel eben öffentlich in die Welt hinaus geschrien werden kann. Alice kann nun eine Nachricht mit Bobs öffentlichen Schlüssel verschlüsseln und nur Bob kann mit seinem privaten die Entschlüsselung durchführen.

So lange Bob seinen geheimen Schlüssel schützt, kann Darth nicht mehr mitlesen. Allerdings könnte Darth nun Alice seinen öffentlichen Schlüssel als den von Bob unterjubeln. Alice nutzt nun nicht, wie sie es wollte, den öffentlichen Schüssel von Bob, sondern den von Darth, im guten Glauben den Schlüssel von Bob zu nutzen. Wenn Darth es nun schafft die Nachricht an Bob abzufangen, kann er mit seinem (Darths) privaten Schlüssel die Nachricht entschlüsseln, lesen und sogar verändern. Danach kann er sie mit dem öffentlichen Schlüssel von Bob wieder verschlüsseln und sie an Bob weiterleiten. Weder Bob noch Alice würden merken, dass sie belauscht werden (das nennt sich übrigens man-in-the-middle-attack).

Mit einem simplen Trick kann diese Attacke abgewehrt werden: mittels digitaler Signatur. Alice verschlüsselt hierfür die Nachricht einmal mit dem öffentlichen Schlüssel von Bob. Darüber hinaus bildet sie den Hash der Nachricht mit und verschlüsselt diesen mit ihrem privaten Schlüssel. Bekommt Bob nun die verschlüsselte Nachricht und den verschlüsselten Hash kann er sie mit seinem privaten Schlüssel entschlüsseln. Daraus kann er dann ebenfalls den Hash bilden. Mit Alice öffentlichen Schlüssel kann Bob den Hash, den Alice zuvor mit Ihrem privaten Schlüssel verschlüsselt hat, wieder entschlüsseln. Stimmen dieser Hash und der Hash den Bob selbst gebildet hat überein, dann kann niemand anders als Alice die Nachricht geschickt haben. Außerdem kann Bob sich sicher sein, dass der Inhalt der Nachricht nicht verändert wurde. Das gilt so lange Darth nicht an den privaten Schlüssel von Alice kommt.

Digitale Signatur ist eine der Grundlagen auf denen Bitcoin aufbaut. Damit man das System Bitcoin versteht, kommt man nicht daran vorbei zumindest die oben erklärten Grundlagen zur digitalen Signatur zu verstehen.